每周安全速递³⁷¹ | 勒索软件攻击导致心理健康机构超11万人数据泄露

发布时间:2026-01-06

阅读次数: 82 次

本周热点事件威胁情报

1、Clop勒索软件利用漏洞攻击CentreStack文件服务器

安全研究人员发现,勒索软件团伙Clop正发起新一轮数据窃取勒索活动,其目标是暴露在互联网上的Gladinet CentreStack文件共享服务器。攻击者正在扫描并利用该系统中一个安全漏洞进行入侵。初步扫描数据显示,全球至少有200多个IP地址运行着可能受影响的CentreStack服务,使其面临高风险。Clop团伙长期以Accellion、MOVEit等文件传输产品为攻击目标,惯用手法是在入侵并窃取数据后,对受害机构进行双重勒索。目前尚无关于具体利用漏洞的详细信息,相关用户需高度警惕并确保系统已更新至最新安全版本。

参考链接:

https://www.bleepingcomputer.com/news/security/clop-ransomware-targets-gladinet-centrestack-servers-for-extortion/?&web_view=true

参考链接:

https://www.bleepingcomputer.com/news/security/clop-ransomware-targets-gladinet-centrestack-servers-for-extortion/?&web_view=true

2、HardBit 4.0勒索软件利用开放RDP与SMB服务入侵

安全研究人员发现,活跃多年的HardBit勒索软件已升级至4.0版本,其攻击手法更具针对性。该团伙主要通过对暴露在互联网上的远程桌面协议和服务器消息块服务进行暴力破解,从而获得网络初始访问权限。一旦入侵成功,攻击者会利用一款名为Neshta作为投放器,来解密并部署HardBit勒索软件本体。该恶意软件会主动禁用Windows Defender的实时监控、防篡改等核心功能以规避检测,并通过注册表实现持久化驻留。与许多实施双重勒索的团伙不同,HardBit目前仅专注于加密数据勒索。

参考链接:

https://cybersecuritynews.com/hardbit-4-0-ransomware-actors-attack-open-rdp/

参考链接:

https://cybersecuritynews.com/hardbit-4-0-ransomware-actors-attack-open-rdp/

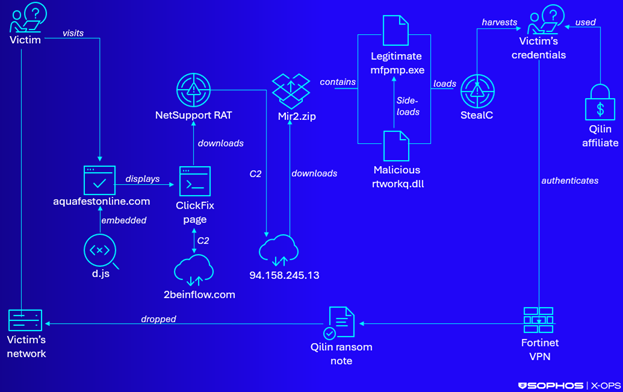

3、虚假验证ClickFix成为Qilin勒索软件攻击入口

最新研究揭示,一种名为“ClickFix”的社交工程攻击策略已演变为大规模勒索软件入侵的起点。攻击者利用合法但已被入侵的网站,植入恶意脚本,向访客展示伪造的“人工验证”页面。诱使用户点击后,脚本会部署合法的远程管理工具NetSupport Manager作为后门,进而下载信息窃取程序StealC V2。攻击者利用窃取的凭证,通过Fortinet VPN设备侵入受害组织内网,最终部署了臭名昭著的Qilin勒索软件。该团伙在近两年内已造成超千名受害者,采用数据窃取与加密并行的双重勒索模式。

参考链接:

https://securityonline.info/clickfix-trap-fake-human-verification-leads-to-qilin-ransomware-infection/?&web_view=true

4、Nefilim勒索软件附属成员认罪

美国司法部宣布,一名乌克兰公民Artem Aleksandrovych Stryzhak对其作为Nefilim勒索软件附属成员参与攻击的指控表示认罪。该被告人于2024年6月在西班牙被捕,后被引渡至美国。其作案模式典型,通过勒索软件即服务平台获取攻击工具,并针对年收入超过2亿美元的美国、加拿大及澳大利亚公司实施攻击,窃取数据后进行加密勒索。法庭文件显示,被告人在犯罪初期曾担忧其使用的用户名可能因“面板被联邦调查局入侵”而暴露。其同案犯目前仍在逃并被高额悬赏通缉。

参考链接:

https://www.infosecurity-magazine.com/news/nefilim-ransomware-affiliate/?&web_view=true

参考链接:

https://www.infosecurity-magazine.com/news/nefilim-ransomware-affiliate/?&web_view=true