四年同行,韧性共铸:西南某商行携手美创科技再度通过年度容灾大考

2025-12-26

以“AI+数据安全”领雁!祝贺美创牵头项目入选浙江省科技厅“尖兵领雁”计划 !

2025-12-22

美创AI灾备专家:引领灾备领域迈入“智能化”时代

2025-12-15

热点观察|美创科技丁斐:数据安全 × 价值共创?可信数据空间的 “双向奔赴”

2025-12-03

美创科技高校供应链数据安全方案斩获 2025 年度 “金智奖”

2025-12-03

存储域

数据库加密 诺亚防勒索访问域

数据库防水坝 数据库防火墙 数据库安全审计 动态脱敏流动域

静态脱敏 数据水印 API审计 API防控 医疗防统方运维服务

数据库运维服务 中间件运维服务 国产信创改造服务 驻场运维服务 供数服务安全咨询服务

数据出境安全治理服务 数据安全能力评估认证服务 数据安全风险评估服务 数据安全治理咨询服务 数据分类分级咨询服务 个人信息风险评估服务 数据安全检查服务1、HexStrike AI 介绍

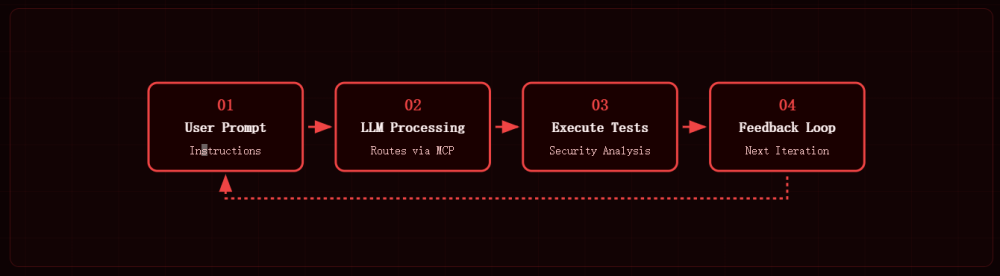

HexStrike AI 是一个革命性的人工智能驱动的进攻性安全框架,它将专业安全工具与自主人工智能代理相结合,提供全面的安全测试能力。HexStrike AI基于多代理架构构建,利用智能决策、实时漏洞分析和先进的自动化技术彻底改变安全专业人员处理渗透测试、漏洞赏金狩猎和 CTF 挑战的方式。HexStrike AI的工作原理是通过MCP与外部LLM进行人机交互,形成提示、分析、执行和反馈的连续循环。其工作示意图如下

2、HexStrike AI 本地搭建

HexStrike AI官方网站地址为

https://www.hexstrike.com/

其开源代码库地址为

https://github.com/0x4m4/hexstrike-ai

可以从上述网站中获得HexStrike AI文档、代码信息以及相关最新资讯。

hexstrike MCPs Server依赖于python环境,所以在操作系统方面有很好的扩展性,支持Windows/Linux/Mac等主流操作系统。但是由于HexStrike AI本质上还是需要调用系统上已有的渗透测试工具来完成自动化渗透,所以推荐将hexstrike MCPs Server安装在Kali Linux中,Kali Linux自带了非常多的安全工具,这样可以免去一些安装渗透测试工具的繁琐操作。

首先安装kali,从https://www.kali.org/下载镜像安装即可

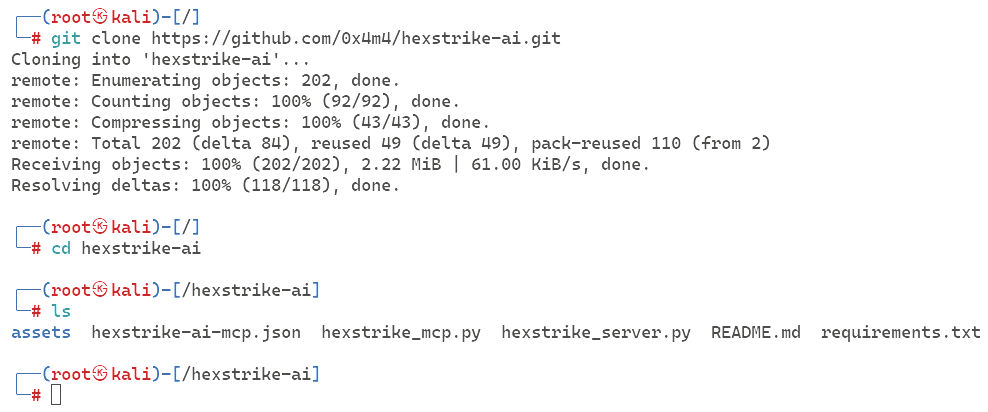

执行如下命令,拉取HexStrike AI源代码仓库

git clonehttps://github.com/0x4m4/hexstrike-ai.git

cd hexstrike-ai

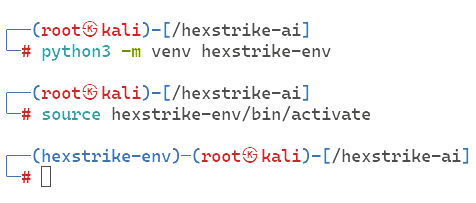

然后执行如下命令,创建一个python虚拟环境并激活,hexstrike MCPs Server会运行在这个虚拟环境中

python3 -m venv hexstrike-env

source hexstrike-env/bin/activate

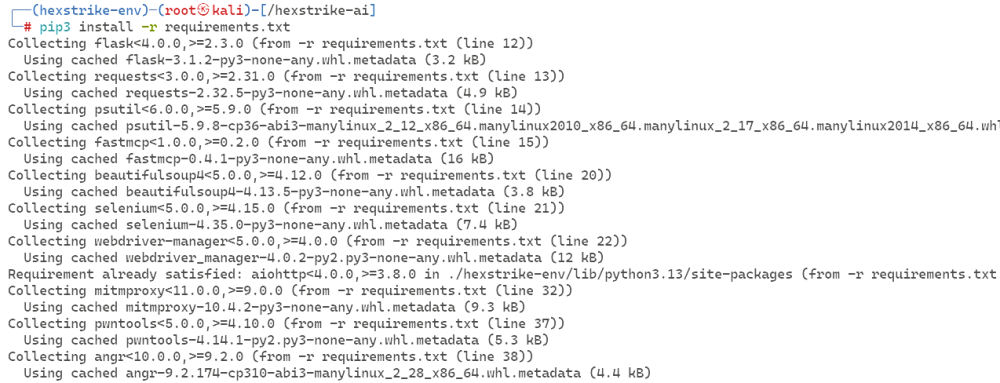

安装hexstrike MCPs Server所需要的依赖,安装过程中可能会因为网络问题或依赖版本问题出现报错,按照报错提示解决即可

pip3 install -r requirements.txt

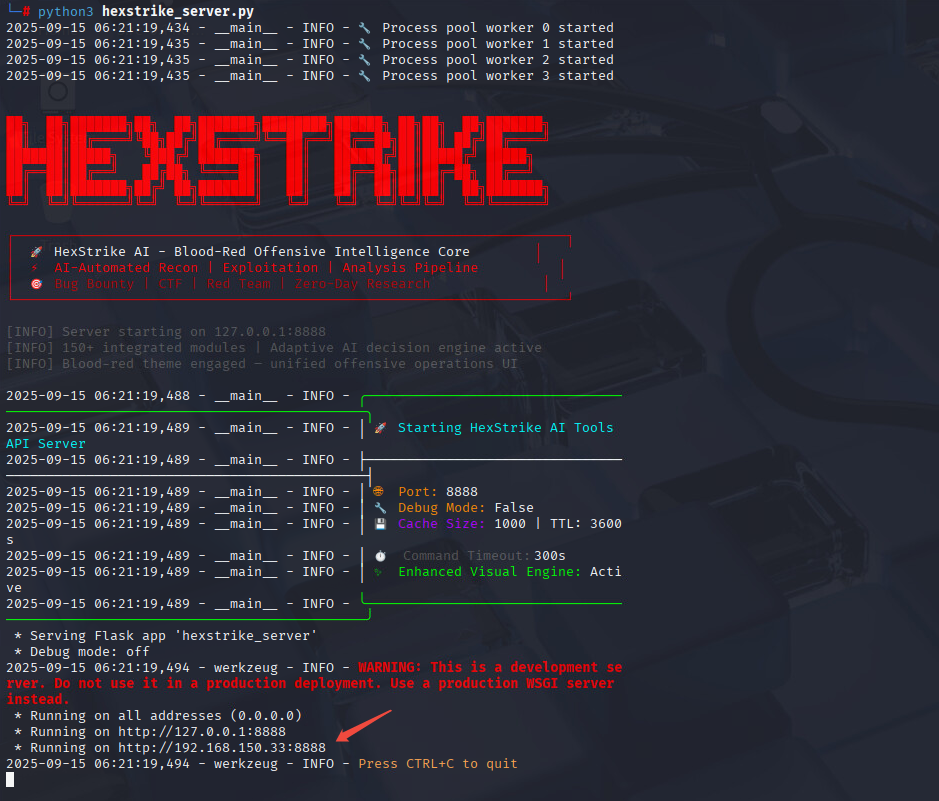

最后运行hexstrike_server.py脚本,完成hexstrike MCPs服务端的搭建启动工作

python3 hexstrike_server.py

启动成功后会得到一个MCP服务的连接地址,客户端需要这个地址进行调用

接下来进行客户端的安装和配置

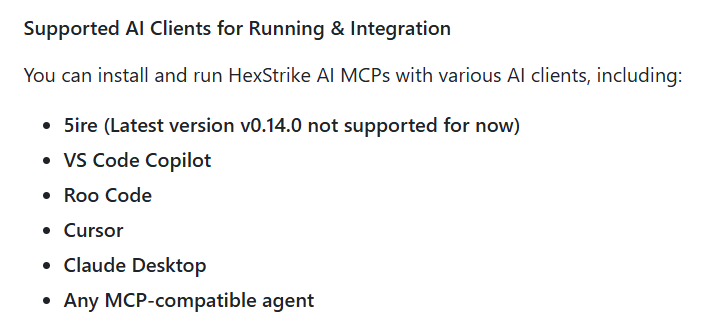

官方文档中显示支持5ire、VS Code Copilot、Cursor、Claude Desktop等具备MCP agent能力的客户端

这里使用HexStrike AI官方演示视频中的5ire作为MCP客户端

https://github.com/nanbingxyz/5ire

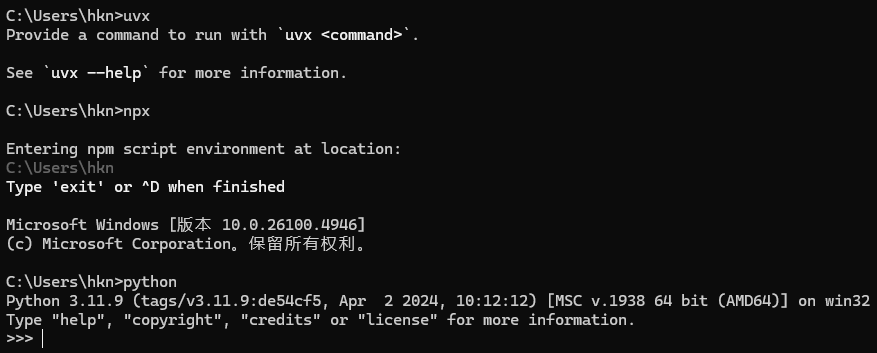

下载对应系统的安装包文件即可,需要注意的是5ire客户端需要依赖Python、Node.js、uv环境,需要事先进行安装

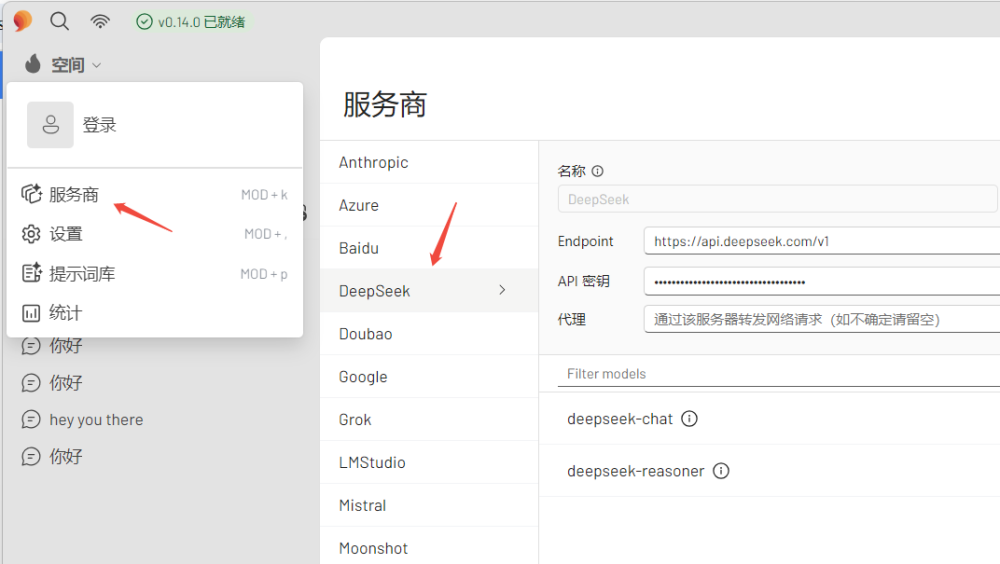

启动安装好后的5ire客户端如下图所示

配置一下大模型服务商,这里使用的是depseek的大模型,填写自己的api密钥

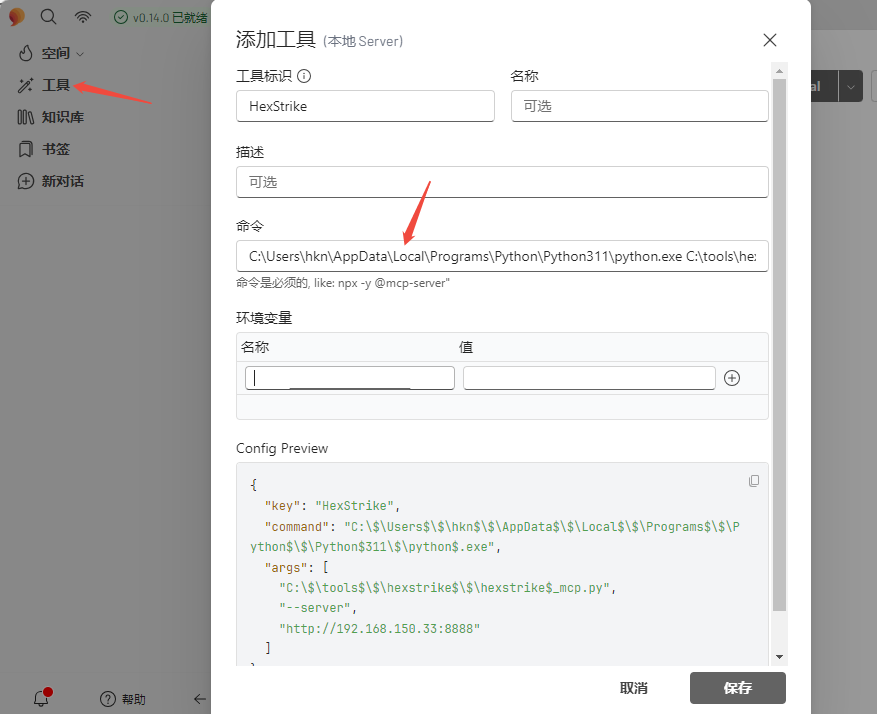

然后开始配置工具,主要就是配置命令这一项,需要配置客户端python的绝对路径、hexstrike_mcp.py的绝对路径以及上述MCP服务端地址,具体命令示例如下

C:\Users\hkn\AppData\Local\Programs\Python\Python311\python.exe C:\tools\hexstrike\hexstrike_mcp.py --serverhttp://192.168.150.33:8888

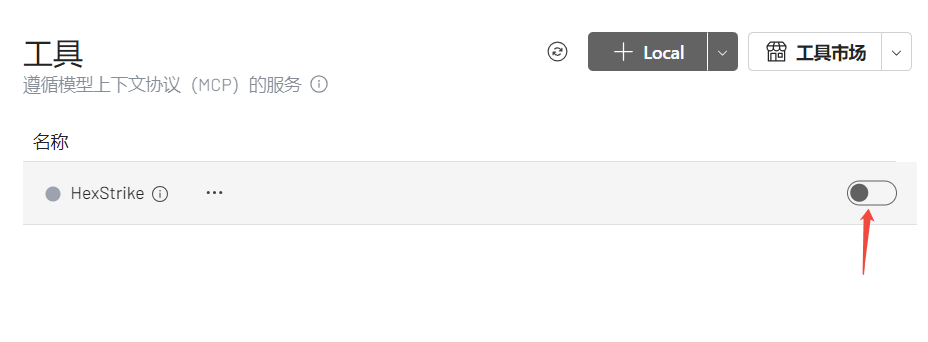

配置好后开启该工具即可

至此,hexstrike MCPs Server以及MCP客户端已经全部配置完成。

3、HexStrike AI 自动化渗透测试

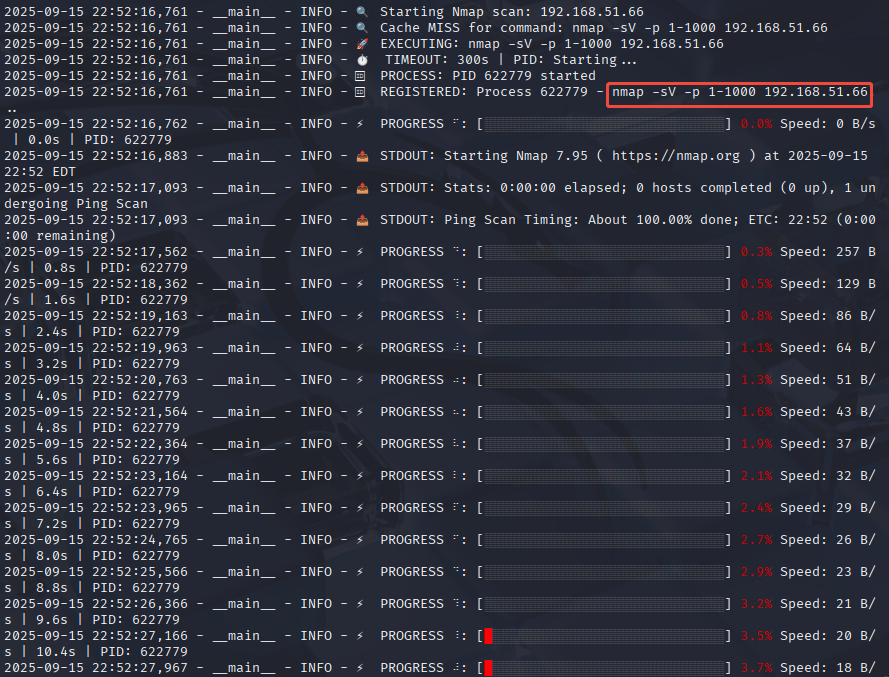

在5ire中新建一个对话,输入想要执行的渗透测试任务,比如,“帮我对192.168.51.66进行常见的1000端口扫描”

查看MCP server中的日志,发现其执行了nmap -sV -p 1-1000 192.168.51.66命令来完成扫描任务

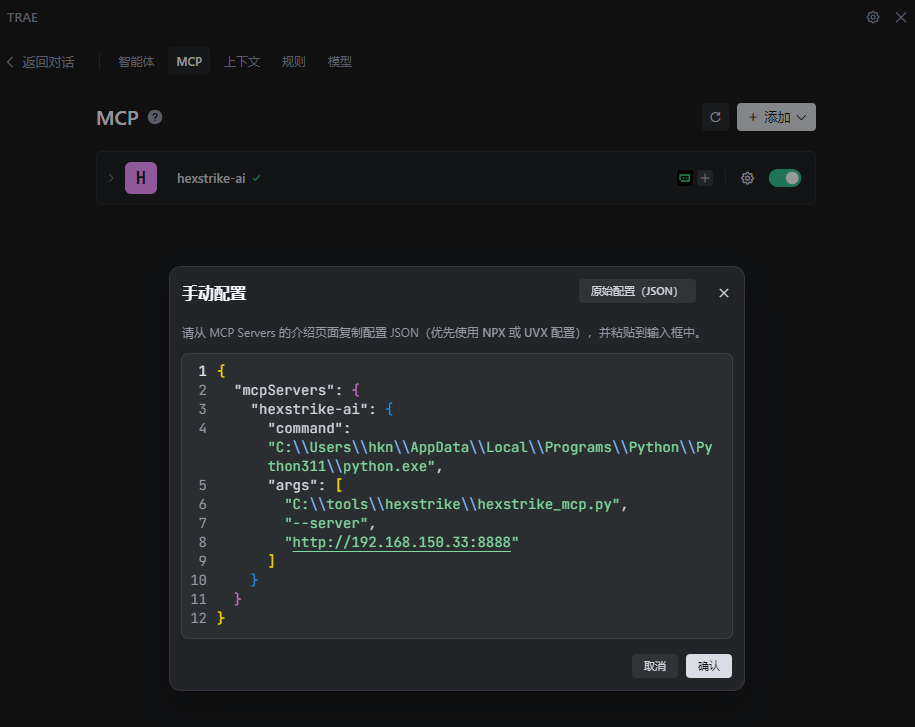

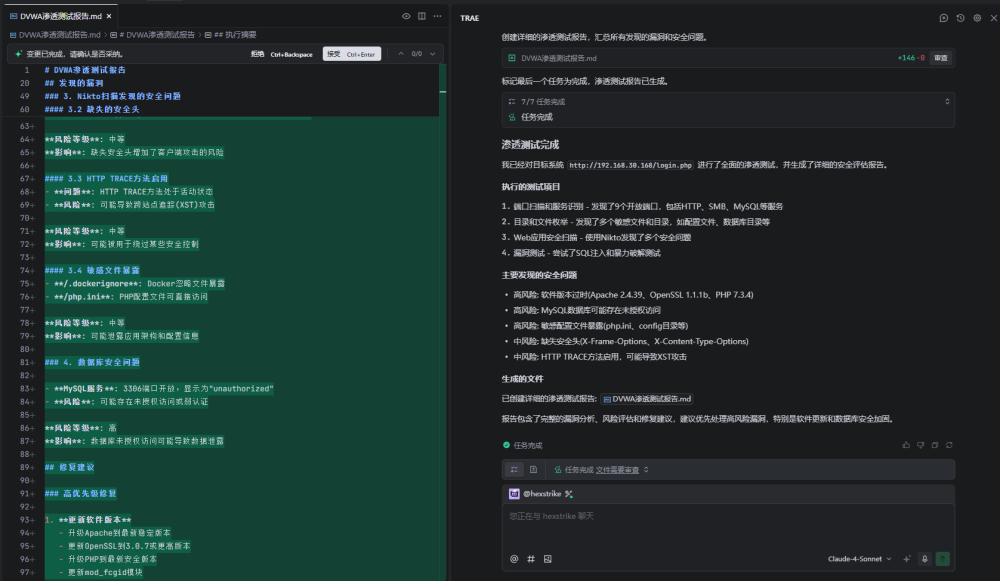

当然如果5ire不是你常用的客户端,也可以集成在如Trae等客户端中进行使用,比如在Trae中配置hexstrike智能体并让其自动化对DVWA靶场进行渗透测试

配置文件内容形如

{

"mcpServers": {

"hexstrike-ai": {

"command": "C:\\Users\\hkn\\AppData\\Local\\Programs\\Python\\Python311\\python.exe",

"args": [

"C:\\tools\\hexstrike\\hexstrike_mcp.py",

"--server",

"http://192.168.150.33:8888"

]

}

}

}

提示词为“请对http://192.168.30.168/login.php 系统进行渗透测试”,自动化渗透结束后会生成一个markdown格式的报告

4、总 结

从上面的自动化渗透测试结果可以看出,HexStrike AI其实就是大模型自动调用安全工具来完成渗透测试,调用工具的方式是命令行,仅限于一些支持命令行的安全测试工具,因此比较适合完成一些基础的渗透测试任务,如靶场练习、预设结果的攻防演练、内部日常扫描等。但是涉及到一些进阶的渗透测试工作,比如使用图形化工具、测试逻辑漏洞等,HexStrike AI还暂时不具备这方面的能力。